Segmentación de Redes IoT – Parte 1: Diseño

El siguiente paso lógico cuando se está desplegando un Homelab es, bajo mi punto de vista, profundizar un poco en cuanto a temas de redes y su seguridad. Coincidentemente, este es uno de los temas que (salvando las distancias) se puede extrapolar bastante bien al mundo de la seguridad Industrial y, por lo tanto, tiene sentido dedicarle su propio artículo.

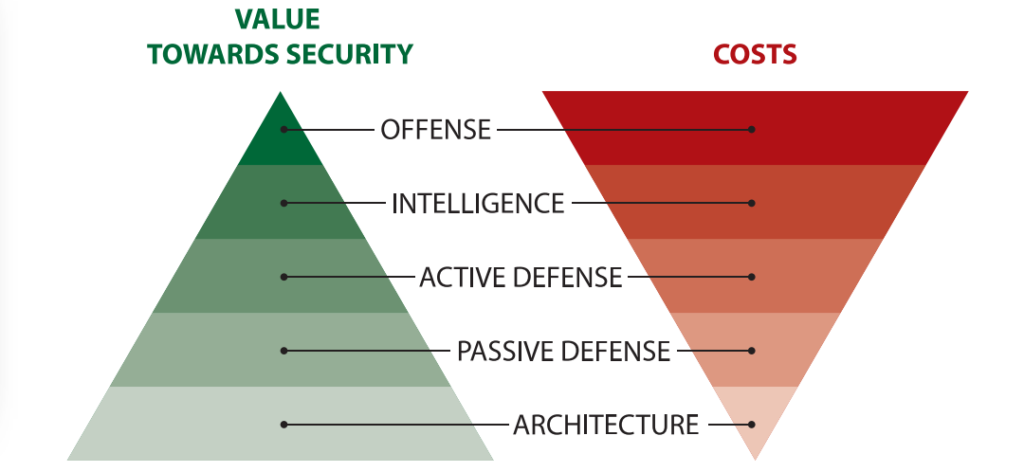

Si nos fijamos en la “Sliding Scale of Cybersecurity “ de Robert M.Lee, es posible comprobar como la arquitectura aparece como una de las medidas de seguridad más coste-efectivas.

En términos generales, creo que esa idea es correcta siempre y cuando se aplique a nuevos desarrollos o despliegues, ya que el coste de analizar los flujos de comunicación de un entorno complejo previamente existente, modificar la infraestructura de red, y aplicar una buena segmentación puede suponer un coste bastante notable en cuanto a consumo de recursos y paradas de fabricación. Por eso es recomendable no posponer este paso (por muy tentador que sea) y considerarlo como un requisito fundamental al inicio de cualquier proyecto (bien sea Industrial o de otro tipo).

Con esto en mente, he utilizado como punto de partida para el diseño la arquitectura de Purdue, pero tomándome bastantes licencias creativas con el objetivo de facilitar la operación, y tomar en consideración ciertas limitaciones del Hardware. Como se verá más adelante, el diseño final poco se parece a Purdue, pero comenzar con un estándar alto como referencia hace que el producto final sea mejor que si no se hubieran tenido en cuenta. La idea es la siguiente:

- Identificar los activos

- Identificar los flujos de comunicación a alto nivel

- A recursos internos

- A Internet

- Identificar los modos de conectividad disponibles

- Tipo de Wi-Fi

- 5GHz: mayor velocidad

- 2.4GHz: mayor penetración y cobertura

- Tipo de Ethernet

- Tipo de Wi-Fi

- Identificar requisitos adicionales, en mi caso:

- Utilizar un servidor DNS propio con capacidades de filtrado (privacidad y seguridad)

- Enrutar el tráfico a través de una VPN (privacidad)

- Agrupar los activos en familias con características similares:

- Recursos internos: NAS, hipervisor, equipamiento de red

- Dispositivos wireless de confianza que requieren acceso a recursos internos: PCs, teléfono, tablets, etc.

- Dispositivos que requieren una conexión a Internet “limpia” y no requieren de acceso a recursos internos: PC del trabajo, móvil del trabajo, FireTV Stick, etc.

- Dispositivos IoT que no requieran de conectividad a Internet

- Dispositivos IoT que no requieran de conectividad a Internet

Teniendo en cuenta todas estas consideraciones, se obtendría una distribución como esta:

| VLAN | Descripción | Conectividad | Características | Filtrado DNS | Rutado VPN |

|---|---|---|---|---|---|

| 192.168.10.0/24 | Recursos Internos | Cableada Wi-fi: SSID 1 | 1Gb | Si | No |

| 192.168.20.0/24 | Dispositivos de confianza | Cableada Wi-fi: SSID 2 | 5GHz (preferido) 2.4GHz | Si | Si |

| 192.168.30.0/24 | Acceso limpio a Internet | Wi-fi: SSID 3 | 5GHz (preferido) 2.4GHz | No | No |

| 192.168.40.0/24 | Dispositivos IoT locales | Wi-fi: SSID 4 | 2.4GHz | Si | No Aplica |

| 192.168.50.0/24 | Dispositivos IoT cloud | Wi-fi: SSID 5 | 2.4GHz | Si | Si |

Pero seamos realistas:

- No quiero tener 5 SSIDs diferentes en casa y, aunque quisiera, mi router/AP (Unifi Dream Machine) solo soporta 4 SSIDs a la vez

- Es mejor limitar los recursos internos a conexiones cableadas por motivos de rendimiento y estabilidad

- Por comodidad, voy a meter todos los dispositivos de IoT dentro de la misma subred, limitando más adelante mediante reglas de firewall la conexión a Internet de los dispositivos que no la necesitan

Así que revisando la tabla, quedaría de la siguiente manera:

| VLAN | Descripción | Conectividad | Características | Filtrado DNS | Rutado VPN |

|---|---|---|---|---|---|

| 192.168.10.0/24 | Recursos Internos | Cableada | 1Gb | Si | No |

| 192.168.20.0/24 | Dispositivos de confianza | Cableada Wi-fi: SSID 1 | 5GHz (preferido) 2.4GHz | Si | Si |

| 192.168.30.0/24 | Acceso limpio a Internet | Wi-fi: SSID 2 | 5GHz (preferido) 2.4GHz | No | No |

| 192.168.40.0/24 | Dispositivos IoT locales | Wi-fi: SSID 3 | 2.4GHz | Si | No Aplica |

| Dispositivos IoT cloud | Si |

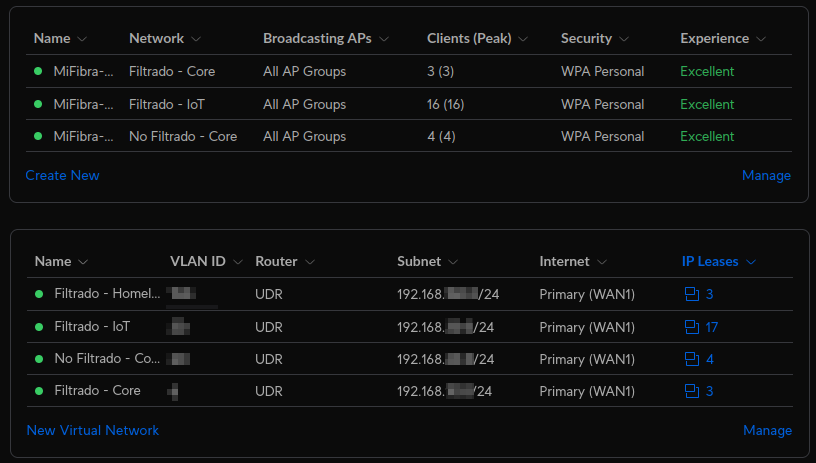

Con el diseño terminado, llega el momento de implementarlo en el UDR:

Una vez conectemos todos los activos a las redes asignadas, se tienen las bases para poder llevar a cabo una buena segmentación, sin embargo, es muy importante tener en cuenta que no se obtendrá ningún beneficio adiciona de seguridad hasta que se implementen las reglas de firewall adecuadas, ya que los equipos de Unifi permiten por defecto toda comunicación inter-VLAN.

Por eso, en artículos sucesivos explicaré como:

- Desplegar un servidor DNS recursivo

- Enrutar parte del tráfico a través de una VPN sin necesidad de instalar un cliente VPN por dispositivo

- Limitar las comunicaciones entre redes implementando reglas de firewall

- Cómo montar un Homelab

No te lo pierdas!